en tus entrevistas – La nación

Cada vez que un desarrollador acude a una entrevista tiene que pasar una prueba técnica, la rutina parece clara: demostrar sus habilidades de programación y avanzar en el proceso de selección. Pero detrás de esta dinámica compartida se esconde un riesgo que muchos no han analizado: los ciberataques que explotan el contexto de estas entrevistas con desarrolladores. robar datos confidenciales.

Los ciberdelincuentes han perfeccionado sus técnicas, utilizando procesos de reclutamiento rutinarios y aparentemente legítimos para engañar a los más inteligentes y obtener acceso a un tesoro de datos particularmente valioso.

Engaño en la oferta de trabajo. A estas alturas no creo que quede nadie que no haya recibido una llamada de InfoJobs, Indeed u otra supuesta plataforma de inserción laboral indicando que su currículum ha sido seleccionado para cubrir un puesto vacante. Evidentemente esto es una estafa por parte de las propias plataformas. se han retirado.

Esto podría describirse como “rastreo”, cuyo objetivo es aumentar las oportunidades de robo de datos ampliando la base de víctimas potenciales. Sin embargo, el desarrollador de software David Dodda ha alertado de tu blog Víctima de un ataque mucho más sofisticado que el que sufrió él: un ataque selectivo a expertos informáticos disfrazado de prueba de entrevista técnica. Lo cuenta en primera persona: “Estaba a 30 segundos de ejecutar malware en mi computadora”.

Una apariencia de normalidad. Dodda es un programador freelance con varios años de experiencia y recibió una oferta inesperada en LinkedIn para trabajar a tiempo parcial en una startup dedicada al desarrollo de software. “Parecía legítimo. Así que atendí la llamada”, dijo el desarrollador. El perfil de LinkedIn de la empresa parecía ser legítimo e incluía publicaciones anteriores, empleados, actividades actuales y cualquier cosa verificable en la plataforma. Lo mismo ocurrió con la persona que lo contactó.

Tras concertar la entrevista, su contacto le hizo una prueba técnica antes de la entrevista “para seguir adelante”. Algo rutinario para cualquier desarrollador, especialmente en procesos donde se espera una evaluación práctica del dominio antes de la entrevista con el reclutador. Esta aparente normalidad de la oferta y la aceptación de la prueba técnica fortalecen el clima de confianza, uno de los elementos más explotados en las campañas de ingeniería social para engañar a los candidatos.

El código está oculto a la vista.. El material técnico de la prueba tampoco despertó sospechas por parte del desarrollador. Antes de ejecutar el código, lo revisó minuciosamente y corrigió algunos defectos en una prueba sin causar mayores complicaciones a un programador experimentado como él. Pero justo cuando estaba a punto de lanzarlo, y casi por costumbre profesional, “tuve uno de esos momentos paranoicos de los desarrolladores”. El experto decidió pedirle a su asistente de inteligencia artificial, Cursor, que verificara el código. La sorpresa fue grande.

“Integrado entre funciones administrativas legítimas, listo para ejecutarse con todos los derechos de servidor mediante el acceso a rutas administrativas”, así describió el desarrollador el malware, que puede ejecutarse inmediatamente en su computadora.

Acceso gratuito a todos tus datos. La primera fase del malware fue diseñada para extraer información importante: contraseñas, archivos personales, credenciales del sistema y acceso a billeteras de criptomonedas.

Pero el alcance del ataque fue mucho más allá de la información personal de la víctima. Respectivamente un informe En la consultora Unit 42, los equipos de desarrollo alojan datos de servidores y proyectos de terceros, multiplicando el valor del ataque si la estafa tiene éxito. En algunos casos analizados, el código malicioso utilizó código aparentemente legítimo y puertas traseras de Python para garantizar el acceso remoto sin restricciones por parte del atacante.

Análisis de un ataque a la élite. Después lo que se publicó Según Telefónica Tech, el principal objetivo de estos ataques no es recopilar datos básicos de usuarios comunes, sino acceder a recursos de alto valor gestionados por programadores activos. El engaño se divide en varias fases en las que se explotan elementos como la urgencia, la presión psicológica y la confianza creada en el proceso de selección.

Las pruebas técnicas, especialmente cuando se requieren por limitaciones de tiempo, pueden hacer que los candidatos se salten pasos de seguridad que normalmente completarían en un entorno más relajado. Esto brinda a los atacantes un camino directo a activos como documentos confidenciales, acceso a servidores de clientes y criptomonedas. Respectivamente los análisis Desde Securonix, estos métodos han evolucionado desde 2022 con ataques dirigidos y sostenidos a objetivos relevantes en entornos profesionales.

En Xataka | La gente no podía dejar de piratear entrevistas virtuales con IA. Solución: Nos gustaría conocerte personalmente.

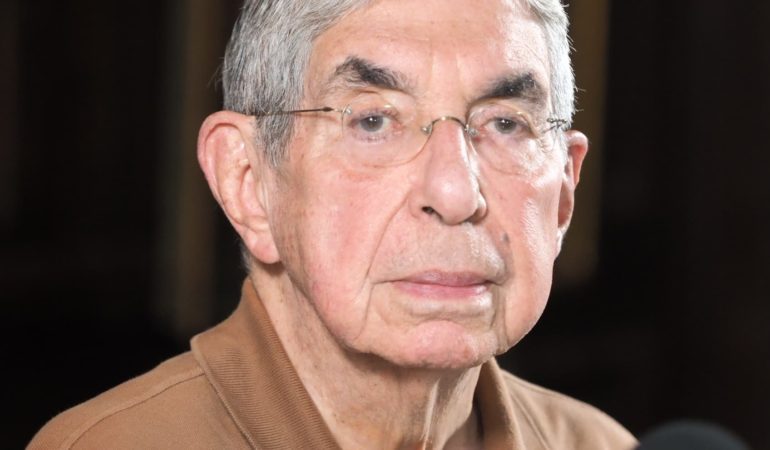

Imagen | Dejar de salpicar (Joan Gamell)